El primer correo electrónico fue enviado en 1971 por Ray Tomlinson que trabajaba para ARPANET. Desde entonces, se han enviado miles y miles de millones de correos entre colegas, amigos, familiares e incluso a completos desconocidos. El correo electrónico sigue siendo hasta el día de hoy una de las formas más utilizadas de comunicación escrita. En la actualidad, se estima que hay 4 mil millones de usuarios de correo electrónico y, aunque las comunicaciones alternativas como la holgura del chat (aproximadamente 20 millones de usuarios diarios en 2019) están ganando popularidad, no pueden competir con los correos electrónicos.

300 mil millones de correos electrónicos se envían todos los días. Ahora, una gran parte será SPAM y correos electrónicos no deseados, pero el trabajador de oficina promedio recibe hasta 120 correos por día. Estos serán notificaciones, correos internos, correos de estado del proyecto, correos de marketing, correos de clientes, correos de coordinación, correos de información, etc.

Ahora que sabemos que el correo electrónico sigue siendo la herramienta de comunicación escrita preferida que tenemos y se estima que aumentará en el próximo año, echemos un vistazo más de cerca a cómo usar esta herramienta de una manera segura y buena.

Implementación de Office365

Muchas empresas ahora están iniciando su servidor de correo directamente en la nube o migrando a la nube. Una de esas opciones es Office 365. La solución de correo Office365 conlleva algunos riesgos y varios beneficios si se configura correctamente. Algunos son los mismos que los de los servidores de correo locales y otros son exclusivos del servicio en la nube. A continuación, analizaremos algunos términos generales del correo electrónico y veremos cómo funciona el correo electrónico.

SMTP, IMAP Y POP3

SMTP, IMAP y POP3 son tres términos comunes cuando se habla de correo electrónico, pero qué significan y qué significan.

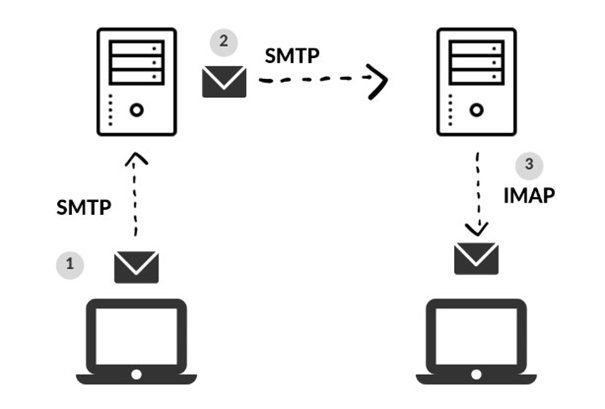

SMTP significa Protocolo simple de transferencia de correo y es el protocolo estándar de la industria para enviar correo electrónico. Con SMTP está enviando, retransmitiendo o reenviando mensajes desde un cliente de correo a un servidor de correo receptor. En otras palabras, SMTP se trata de enviar correos electrónicos.

IMAP significa Protocolo de mensajes de acceso a Internet y si SMTP se trata de enviar correos electrónicos, IMAP se trata de recuperar los correos electrónicos del servidor de correo electrónico.

Juntos, SMTP e IMAP hacen que el correo electrónico funcione.

Pero, ¿dónde deja eso a POP3?

POP son las siglas de Post Office Protocol y funciona con la recuperación de correos como IMAP. La diferencia es que mientras IMAP deja el correo en el servidor de correo y sincroniza el mensaje entre todos sus dispositivos (outlook, outlook en la web, outlook en su teléfono, etc.), POP3 descarga el correo electrónico a su cliente de correo y luego elimina el correo del servidor.

CIFRADO DEL CORREO ELECTRÓNICO

Los servidores de Exchange Online siempre cifran las conexiones a otros servidores de Exchange Online en nuestros centros de datos con TLS 1.2. Cuando envía correo a un destinatario que se encuentra dentro de su organización de Office 365, ese correo electrónico se envía automáticamente a través de una conexión cifrada mediante TLS. Además, todo el correo electrónico que envía a otros clientes de Office 365 se envía a través de conexiones cifradas mediante TLS y protegidas mediante Forward Secrecy.

De forma predeterminada, Exchange Online siempre usa TLS oportunista. Esto significa que Exchange Online siempre intenta cifrar las conexiones con la versión más segura de TLS primero, luego recorre la lista de cifrados TLS hasta que encuentra una en la que ambas partes puedan estar de acuerdo.

Seguridad del correo electrónico

Diferentes protocolos rigen las operaciones de correo electrónico de hoy, son los siguientes:

1. SPF o marco de políticas del remitente.

2. Correo identificado con claves de dominio o DKIM.

3. Autenticación, informes y conformidad de mensajes basados en DMARC o politicas de dominio.

La publicación de SPF y DKIM ayuda a prevenir la suplantación de identidad y la suplantación de identidad al identificar qué servidores de correo pueden enviar correos en nombre de su dominio. DMARC ayuda al sistema de correo receptor a determinar qué hacer con los mensajes enviados desde su dominio que no superan las comprobaciones de SPF y DKIM. Office 365 comprobará los correos electrónicos entrantes en busca de SPF y DKIM publicados y marcará los correos como posible suplantación de identidad si no pasan las comprobaciones; esto significa que, a menos que desee que sus correos terminen en cuarentena o en un filtro de SPAM, será mejor que publique esos SPF y DKIM.

Instalado y configurado correctamente, Office 365 utiliza el aprendizaje automático avanzado para filtrar posibles correos electrónicos no deseados y de phishing, además de examinar las comprobaciones de SPF y DKIM; Esto significa que la mayoría de los correos electrónicos maliciosos nunca llegarán a su bandeja de entrada. Al igual que con todas las medidas de seguridad, también deja espacio para falsos positivos, es decir, correos reales atrapados en una red de seguridad. Si experimenta que no recibe ningún correo electrónico a pesar de que se le han confirmado. ¡Pregúntele a su administrador! El correo puede estar en cuarentena.

Office 365 también ofrece una solución DLP basada en regulaciones conocidas, como PCI DSS, GDPR, HIIPA, etc. Entonces, deje de enviar correos electrónicos con información confidencial o puede terminar en la lista de infractores reincidentes. Si Office determina que usted representa un gran riesgo, su buzón puede bloquearse involuntariamente.

No utilice el correo de su empresa para asuntos privados. La bandeja de entrada de su empresa es solo para negocios, y cualquier información que envíe, almacene o reciba se puede consultar ahora o en el futuro. Es posible que su buzón de correo se convierta en un buzón compartido en el futuro para garantizar que otra persona de la empresa maneje los correos confidenciales y críticos para la empresa cuando se vaya.

SEGURIDAD DEL CORREO ELECTRÓNICO Y DE LA INFORMACIÓN

Como herramienta de comunicación escrita preferida, es evidente que el correo electrónico también conlleva su propio conjunto de riesgos de seguridad. Algunos riesgos incluyen phishing, spoofing y SPAM, que ya se han tratado en la capacitación sobre phishing y no serán el tema de este documento. Sin embargo, existen varios otros riesgos para la seguridad de la información asociados con los correos electrónicos. Revisaremos algunos de ellos aquí.

SONDEO

Todos los días se crean millones de nuevas cuentas de correo electrónico y millones de cuentas de correo electrónico mueren todos los días. Las personas crean nuevas cuentas de correo electrónico de forma privada para un propósito específico, para probar un nuevo servicio de correo electrónico o simplemente para comenzar de nuevo porque la cuenta anterior estaba llena de spam. Los correos electrónicos comerciales también se crean y eliminan cuando las personas cambian de trabajo.

RIESGOS DE ACCESO NO DESEADO

Alguien ha tenido acceso a su correo electrónico. Ok, puede que puedan ver algo de la comunicación que ha tenido; ¿Cual es el problema? Probablemente puedan encontrar cosas más interesantes en Facebook, ¿verdad ?.

¡Incorrecto! Existen varios riesgos asociados con un buzón pirateado.

- El pirata informático puede cambiar su contraseña, bloqueando su cuenta.

- El pirata informático puede pedir a sus amigos, familiares, contactos comerciales u otras personas información confidencial. Dado que el correo proviene de usted, existe una mayor probabilidad de que lo reciban.

- El pirata informático puede utilizar enlaces enviados a su dirección de correo electrónico para acceder a documentos confidenciales en la nube.

- El pirata informático puede gastarle bromas al cambiar los ajustes de configuración, como el idioma, eliminar todos sus correos electrónicos, etc.

- El pirata informático puede hacerse pasar por usted y escribir correos electrónicos no halagadores u odiosos a sus colegas, amigos, contactos comerciales, familiares, etc.

- El pirata informático puede configurar una regla de reenvío automático que le permite leer todos sus correos electrónicos futuros sin que usted lo sepa.

- El hacker puede espiar su correo electrónico y obtener años de información potencialmente reveladora.

- El pirata informático puede suscribirse a los servicios utilizando su correo.

- El pirata informático puede solicitar el restablecimiento de la contraseña e iniciar sesión en sus otros servicios tomando el control de toda su vida cibernética, incluidos sus perfiles de redes sociales.

- El pirata informático puede acceder a tiendas en línea que probablemente hayan almacenado su número de tarjeta de crédito y realizar compras a su nombre con su tarjeta de crédito.

La seguridad del correo electrónico ha mejorado afortunadamente a lo largo de los años. En estos días, la autenticación multifactor y una cuenta de correo electrónico alternativa registrada pueden ayudar si olvida su contraseña o si alguien la cambia por usted. Muchos servicios de correo electrónico también restringen el acceso a la ubicación o el dispositivo, lo que significa que si intenta iniciar sesión desde una ubicación o dispositivo diferente, el sistema requiere una autenticación adicional.

Podemos decir con certeza que desde que se envió el correo electrónico hace 50 años, la seguridad, la disponibilidad y el almacenamiento han mejorado, haciendo de esta herramienta hoy en día el método de comunicación preferido en el mundo empresarial.